Petek, 9. 6. 2023, 0.30

1 leto, 10 mesecev

Nove oblike spletnih virusov. Žrtev ste lahko tudi vi …

Kibernetski incidenti so vse pogostejši in predstavljajo resno grožnjo podjetjem, organizacijam in posameznikom po vsem svetu. Po podatkih IBM X-Force za leto 2023 si napadalci najpogosteje zagotovijo nepooblaščen dostop v informacijski sistem žrtev s pomočjo e-poštnih sporočil spletnega ribarjenja (phishing), ki so predstavljali vstopno točko v informacijski sistem v 41-odstotkih vseh primerov kibernetskih incidentov. Opazili so tudi čedalje več primerov zlorabe legitimnih e-poštnih naslovov, pri čemer napadalec vdre v žrtvin račun in nato izvaja vse aktivnosti v imenu žrtve (ugrabitev e-poštnih pogovorov, dostop do občutljivih informacij, dostop do drugih računov prek primarnega e-poštnega naslova …).

V svetu opažamo fenomen, saj spletna kriminaliteta postaja gospodarska dejavnost. V porastu je predvsem t. i. koncept zlonamerne programske opreme kot storitve (Malware-as-a-Service – MaaS). Gre za obliko kibernetske kriminalitete, ki vključuje prodajo ali oddajo zlonamerne programske opreme, storitev ali orodij prek interneta. Ta fenomen omogoča izvedbo kibernetskih napadov osebam (naročnikom) z manj tehničnega znanja. Koncept zlonamerne programske opreme kot storitve deluje tako, da posameznikom omogoči najem ali nakup zlonamerne programske opreme od različnih ponudnikov. Najpogosteje ponujajo:

- izsiljevalsko programsko opremo (ransomware): Programska oprema, ki zaklene dostop do končnih naprav (predvsem računalnikov in strežnikov) ali šifrira datoteke na tarčnem sistemu. Za ponovno pridobitev datotek napadalci zahtevajo plačilo odkupnine (običajno v kriptovalutah).

- vohunsko programsko opremo (spyware): Programska oprema, namenjena zbiranju informacij, ki se namesti na računalnike in druge naprave brez privolitve ali védenja uporabnikov.

- oglaševalski programi (adware): Programska oprema, namenjena prikazovanju neželenih oglasov. Pojavi se lahko v obliki pojavnih oken, pasic znotraj posameznih programov in na mestih sponzoriranih vsebin.

- boti in botneti: Boti so aplikacije, ki se uporabljajo za avtomatizacijo nalog prek interneta. Lahko izvajajo različne legitimne funkcije (indeksiranje vsebine na spletu, pridobivanje informacij, interakcija z uporabniki …), lahko pa se uporabljajo tudi v slabe namene (širjenje neželene e-pošte, zlonamerne programske opreme, podajanje zavajajočih informacij …). Ko skupino več različnih botov nadzira ena entiteta, to imenujemo botnet. Botneti se pogosto uporabljajo za izvedbo napadov porazdeljene ohromitve storitev (DDoS), ki preobremenijo spletno mesto (ali storitev) s prometom z različnih IP-naslovov, zaradi česar postane nedostopno.

- druge vrste virusov, črvov, trojanskih konjev.

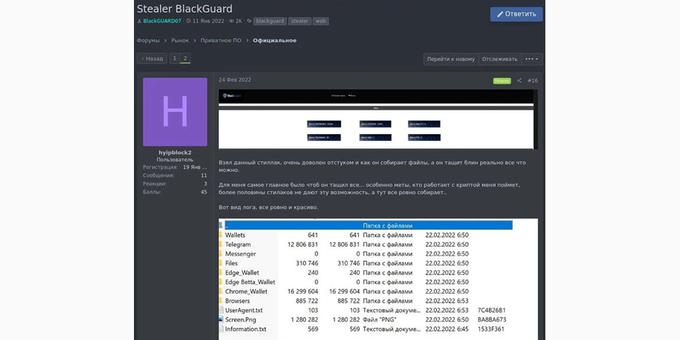

Naročniku je običajno omogočena komunikacija s ponudnikom prek namenske platforme, ki zagotavlja izbiro, konfiguracijo ter časovno omejitev posamezne programske opreme in storitev, ki jo želijo uporabiti. Plačilo se izvede v kriptovalutah, kar omogoča anonimnost tako ponudnikom kot naročnikom. Tovrstni poslovni model je zelo donosen in učinkovit za kibernetske kriminalce, saj jim omogoča prodajo znanja večjemu številu uporabnikov. Sočasni ukrepi za zagotavljanje anonimnosti zmanjšujejo možnost, da jih bodo organi pregona ujeli.

Rakun, ki lahko ukrade vaše podatke

Vse pogosteje opažamo pojav kradljivcev podatkov. Kradljivci podatkov so tip vohunske programske opreme, katere glavni cilj je kraja občutljivih informacij, ki lahko zajemajo prijavne podatke, piškotke, številke kreditnih kartic in druge občutljive podatke. Te informacije se lahko uporabijo za različne nezakonite dejavnosti, kot so kibernetsko vohunjenje, kraja identitete ali finančna goljufija.

Kradljivci podatkov se širijo po različnih kanalih. Najpogosteje se nahajajo v okuženih priponkah v kampanjah spletnega ribarjenja (phishing), z obiskom zlonamernih spletnih mest ali okuženimi prenosi programske opreme. Ko kradljivec podatkov okuži žrtvin sistem, se običajno skuša skrivati zaznavi zaščitne programske opreme. Pridobljene informacije pošilja na strežnik, ki upravlja izvedbo napada. V nadaljevanju predstavljamo najpogostejše kradljivce podatkov:

- RedLine: Kradljivec podatkov RedLine je vrsta trojanskega konja, ki se pogosto širi prek sporočil spletnega ribarjenja (phishing) ali kot oblika zlonamerne programske opreme, ki se namesti v paketu z legitimnimi, okuženimi programi. Ko je kradljivec podatkov RedLine nameščen na žrtvinem računalniku, lahko ukrade širok nabor podatkov, vključno z gesli, številkami kreditnih kartic in informacijami o kriptodenarnicah. Uporablja tehnike zakrivanja pred zaščitno programsko opremo in komunicira s svojimi strežniki za upravljanje po šifriranih kanalih.

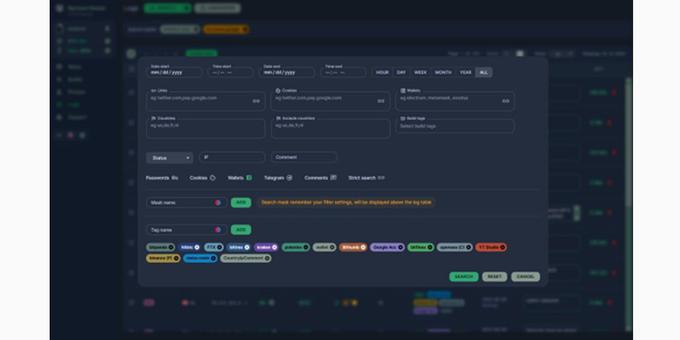

- Raccoon V2 ali RecordBreaker: Raccoon V2 je predhodnik prve različice, imenovane Raccoon. Raccoon je vrsta programske opreme, ki se je pojavila v začetku leta 2019. Ker je ponujala širok nabor funkcionalnosti, je med naročniki kmalu postala zelo priljubljena. Po okužbi tarčnega sistema je iskala gesla, piškotke, poverilnice bančnih aplikacij, denarnice s kriptovalutami in datoteke samoizpolnjevanja brskalnikov (browser autofill). Prav tako je bila zmožna zajeti seznam nameščenih datotek, podatke o IP-naslovu, zaslonski posnetek in druge pomembne informacije o okuženem sistemu. Marca 2022 se je Raccoon poslovil in se julija 2022 pojavil z novim imenom Raccoon V2. Ker je takoj postal izredno priljubljen, je dobil novo ime – RecordBreaker. Nova različica programske opreme se osredotoča na krajo vseh poverilnic, piškotkov, prijavnih podatkov v spletne banke, denarnic s kriptovalutami, podatkov o kreditnih karticah in drugih datotek, ki so zanimive naročnikom. Ponudniki v svoji ponudbi nudijo tudi tehnično podporo in izvajanje zlonamernih kampanj za svoje stranke. Raccoon V2 oz. RecordBreaker je izjemno priljubljen, saj se ne osredotoča zgolj na določene vrste podatkov. Tako kot kradljivec RedLine tudi RecordBreaker uporablja tehnike zakrivanja pred zaščitno programsko opremo, saj se prilagodi žrtvinemu okolju, kar zaščitnim programom oteži zaznavo.

- Mars Stealer: Mars Stealer je novejša oblika trojanskega konja Oski iz leta 2019, ki se je pojavila junija 2021. Cilj kradljivca podatkov Mars Stealer je usmerjen na kriptodenarnice z namenom kraje kriptovalut. Širi se prek e-poštnih priponk, zlonamernih oglasov, datotek torrent in po drugih straneh za datotečno izmenjavo. V začetku leta 2022 se je na spletu pojavila razbita kopija tega kradljivca podatkov, ki je omogočala sestavljanje lastnih ukaznih in nadzornih strežnikov, vendar je bila dokumentacija izredno pomanjkljiva, razbit program pa je omogočal okužbo naprave med sestavljanjem kradljivca podatkov drugim žrtvam. Mars Stealer je pridobil na popularnosti po ukinitvi prve različice Raccoona. Uporabljal se je za množično ciljanje na ukrajinske naprave v tednih po pričetku ruske invazije. Po okužbi tarčnih sistemov je žrtvam prikazoval zlonamerne oglase.

- BlackGuard: BlackGuard je tip kradljivca podatkov, ki žrtvam ukrade poverilnice, piškotke, datoteke samodejnega izpolnjevanja podatkov v brskalniku, podatke o zgodovini spletnega brskanja in kriptodenarnice. Poleg tega lahko ukrade tudi podatke iz različnih legitimnih programov, kot so Discord, Telegram, Steam in Pidgin, ter različnih VPN- (OpenVPN, NordVPN, ProtonVPN) in FTP-odjemalcev (FileZilla, WinSCP, TotalCommander). Poleg do sedaj že opisanih metod okužbe se BlackGuard skuša širiti tudi prek izmenljivih medijev in naprav v skupni rabi. Poleg prodaje na forumih na temnem spletu se BlackGuard prodaja tudi na Telegramu. Razvijalci naročnikom ponujajo brezplačno pomoč pri namestitvi nadzorne plošče, namenjene konfiguraciji napada in zbiranju podatkov.

- JesterStealer: JesterStealer se je prvič pojavil sredi julija 2021. Gre za kradljivca podatkov, ki krade poverilnice, shranjene v operacijskem sistemu Windows, brskalnikih, spletnih denarnicah, upraviteljih gesel in aplikacijah za klepetanje. Poleg tega zbira informacije o okuženih sistemih, zajema datoteke z vnaprej določenih lokacij in dela posnetke zaslona. Njegova posebnost je, da se lahko strežniki, kamor se pošiljajo ukradeni podatki, nahajajo v omrežju Tor. Naročnikom ponujajo možnost, da jim odkrite podatke in datoteke pošiljajo neposredno v aplikacijo Telegram.

Poleg zgoraj opisanih kradljivcev podatkov so se v zadnjem času pojavili še nekateri drugi. V začetku leta smo bili priča več kampanjam, ki so bile usmerjene proti znanim ustvarjalcem vsebin na YouTubu. Tako imenovani YTStealer je zasnovan tako, da ukrade avtentifikacijske piškotke, ki so namenjeni pomnjenju uporabniških podatkov po izvedbi prve prijave (kar v praksi pomeni, da se ni treba ob vsakem obisku YouTuba ponovno prijavljati). Napadalec lahko tak piškotek prenese v svoj brskalnik in si omogoči nepooblaščen dostop do profila YouTube žrtve. Menjava gesla pri okužbi s kradljivci podatkov ni učinkovita, saj se novo geslo v trenutku pošlje na strežnik napadalca. V primeru YTStealerja se nemudoma pošlje nov avtentifikacijski piškotek, ki se namesti v napadalčev brskalnik. Edini učinkovit ukrep zoper kradljivce podatkov je njihova odstranitev (če se po končanem zakupu storitve ne odstranijo sami).

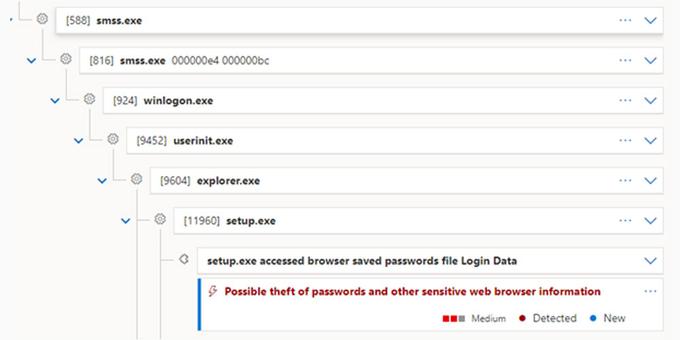

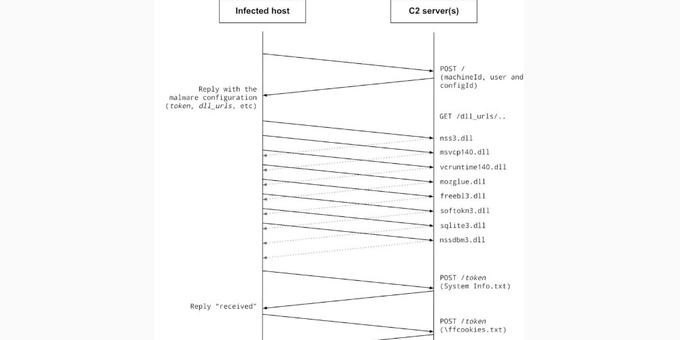

Potek okužbe s kradljivci podatkov

Vohunska programska oprema tipa kradljivci podatkov se pogosto predstavlja kot legitimna programska oprema. Žrtve ob zagonu na videz legitimne programske opreme namestijo tudi kradljivca podatkov.

Po namestitvi kradljivca podatkov okužena naprava prične komunicirati s poveljevalnim strežnikom in mu pošilja ukradene podatke (tip podatkov je odvisen od posamezne vrste kradljivca podatkov). Komunikacija poteka prek legitimnih dinamičnih knjižnic, ki se uporabljajo za izmenjavo informacij z oddaljenim strežnikom. Napadalec lahko ukradene podatke uporablja za izvrševanje nadaljnjih napadov (finančna goljufija, kraja identitete, nepooblaščena seznanitev z občutljivimi podatki) ali pa jih proti plačilu ponuja kupcem na temnem spletu.

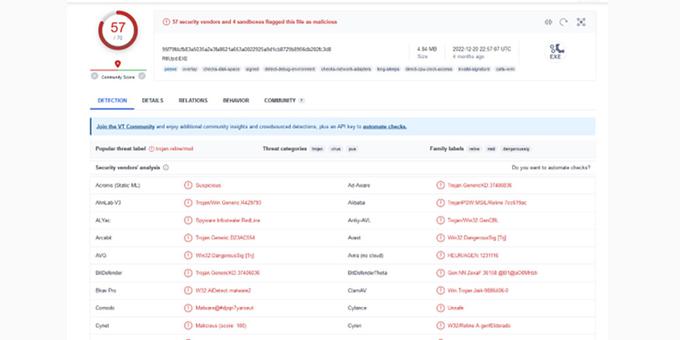

Učinkovitost zaščitnih programov pred kradljivci podatkov

Koncept zlonamerne programske opreme kot storitve je dobičkonosen tudi zato, ker tovrstna oprema uporablja učinkovite metode skrivanja pred zaznavo zaščitnih programov. Tradicionalna protivirusna programska oprema deluje na podlagi prepoznavanja znanih tipov zlonamerne programske opreme s pomočjo podpisov. Ti programi primerjajo datoteke na računalnikih in drugih napravah s podatkovnimi zbirkami znanih podpisov zlonamerne kode. Če najdejo ujemanje, takšno datoteko prestavijo v karanteno ali jo izbrišejo. Ker napadalci to vedo, izdelujejo unikatne oblike zlonamerne programske opreme (z dodajanjem dodatne vrstice v kodi se podpis zlonamernega programa popolnoma spremeni). Poleg tega se pred zaznavo skrivajo z izvrševanjem sprememb na žrtvinem operacijskem sistemu, s pomočjo katerih skrivajo svoje datoteke, procese in omrežne povezave. Pogosto delujejo brezdatotečno (delujejo v pomnilniku in ne puščajo sledi na žrtvinem disku), uporabljajo tehnike proti razhroščevanju in zaznavajo zagon v varnem okolju – peskovniku (sandbox), ki ga uporabljajo varnostni inženirji pri analizi zlonamerne kode. Sodobna zlonamerna programska oprema lahko svojo izvorno kodo šifrira ali jo zakriva (obfuskacija). Pri zaznavi različnih vrst sodobne zlonamerne programske opreme je zato ključna uporaba naprednih vrst zaščit, ki delujejo na podlagi vedenjske analize in umetne inteligence. Napredni sistemi za odkrivanje in odziv na zlonamerne dejavnosti (XDR-sistemi) spremljajo aktivnosti v omrežju in na končnih napravah ter analizirajo vedenje programov in uporabnikov. S tem pristopom prepoznavajo tudi zlonamerne aktivnosti, ki se morda ne ujemajo s podpisi že znanih virusov, zato so učinkoviti pri odkrivanju še neznanih vrst zlonamerne programske opreme.

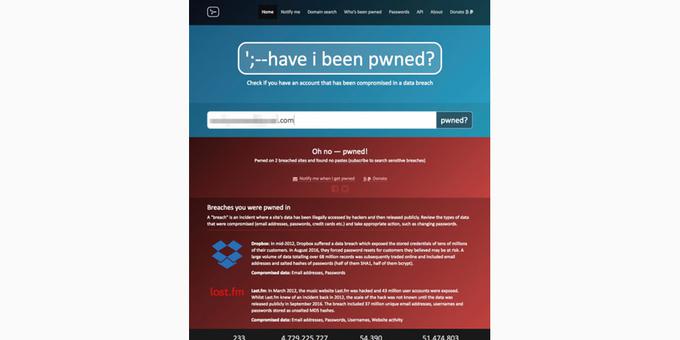

Kradljivci podatkov so le ena od možnosti za pridobitev vaših prijavnih podatkov. Napadalci pogosto kradejo podatke z vdorom in kompromitacijo ranljivih spletnih strani. V duhu ozaveščanja so se razvile storitve, ki uporabnikom omogočajo preverjanje, ali so njihove prijavne podatke kompromitirali v nedavnih podatkovnih vdorih. Ena od brezplačnih storitev, ki omogoča pregled kompromitiranih e-poštnih naslovov, je HaveIBeenPwned. Če so bili podatki ukradeni, storitev priporoča menjavo gesel in sprejemanje dodatnih varnostnih mehanizmov za zaščito svojih računov (na primer: vklop večfaktorske avtentifikacije).

Prihodnost zlonamerne programske opreme – uporaba velikih jezikovnih modelov

Konec novembra 2022 je organizacija OpenAI objavila ChatGPT. ChatGPT je velik jezikovni model, ki pri svojem delovanju uporablja algoritme strojnega učenja, ki so bili predhodno naučeni s pomočjo ogromne količine tekstovnih podatkov, kot so strokovni članki, knjige, spletne strani in druga besedila. ChatGPT odgovarja na vprašanja, povezana z različnimi tematikami, in deluje v realnem času. Uporabniku podaja odgovore v obliki klepeta, zato je hitro pridobil na popularnosti. Poleg podajanja odgovorov je učinkovit tudi pri programiranju, zato je kmalu postalo jasno, da bo v pomoč manj usposobljenim kibernetskim napadalcem. Na spletu lahko zasledimo članke, kako z zvitimi vprašanji ChatGPT pripravimo k ustvarjanju prepričljivih sporočil spletnega ribarjenja (phishing). Prikazani so tudi vodiči sestave enostavnih virusov s pomočjo platforme ChatGPT. Na forumih temnega spleta opažamo objave kibernetskih napadalcev, ki ponazarjajo ustvarjanje novih različic znane zlonamerne programske opreme, ali izjave o modifikaciji kode trenutnih različic zlonamerne programske opreme s pomočjo ChatGPT-ja. Med objavami lahko zasledimo tudi takšne, ki so s pomočjo ChatGPT-ja izdelale enostavne kradljivce podatkov in skripte za šifriranje podatkov, ki se lahko uporabljajo pri izdelavi izsiljevalske programske opreme. Zasledimo tudi primere, ko napadalci uporabljajo ChatGPT za izdelavo novih tržnic na temnem spletu.

Če sumite, da je sistem okužen z zlonamerno programsko opremo, svetujemo:

- izklop povezljivosti z internetom: Kradljivci podatkov pošiljajo ukradene podatke poveljevalnem strežniku s pomočjo interneta. V primeru okužbe z izsiljevalsko programsko opremo se ta širi med napravami v vašem (lokalnem) omrežju. Zato je v prvem koraku ključen izklop povezljivosti z internetom.

- uporaba zanesljive zaščitne programske opreme za prepoznavo sodobnih groženj: Če tip opreme to omogoča, je treba izvesti skeniranje končnih naprav. Pri redni uporabi je ključno, da je protivirusna programska oprema redno posodobljena.

- odstranitev sumljivih programov: Zlonamerna programska oprema se lahko prikazuje kot legitimni program ali se prikriva pod drugačnim imenom. Svetujemo pregled in izbris vseh sumljivih programov in datotek. V skrajnih primerih je potrebna tovarniška ponastavitev operacijskega sistema, ki pa ne zagotavlja vedno odstranitve zlonamerne programske opreme.

- posodobitev operacijskega sistema in programske opreme: Zlonamerna programska oprema lahko izkorišča ranljivosti v operacijskih sistemih in drugi programski opremi. Prepričajte se, da ste namestili vse posodobitve.

- spremenite svoja gesla: Okužbe, kot so kradljivci podatkov, lahko iz vašega sistema ukradejo poverilnice. Po odstranitvi zlonamerne programske opreme spremenite svoja gesla, še sploh v primerih, ko za več storitev uporabljate enako geslo.

- varnostno kopirajte podatke: Redno varnostno kopiranje preprečuje izgubo podatkov ob morebitni okužbi.

- poiščite strokovno pomoč: Če niste prepričani, kako se spopasti z zlonamerno programsko opremo, se lahko obrnete na usposobljene strokovnjake. Telekom Slovenije v okviru TSLO-CERT deluje kot odzivni center za kibernetsko varnost za stranke.

Ključno pri preprečevanju okužb je preventivno delovanje, kjer je pomembno redno posodabljanje programske opreme, uporaba močnih in edinstvenih gesel ter previdnost pri prenosu programske opreme in odpiranju priponk, ki jih prejmete prek e-pošte. Prihodnost kibernetske kriminalitete se bo zagotovo razvijala v smeri izkoriščanja umetne inteligence in strojnega učenja. Razvoj zaščitnih orodij bo moral nameniti več poudarka zaščiti posameznikov (fizičnih oseb) in ne zgolj večjih organizacij. Ozaveščenost uporabnikov pa bo še naprej predstavljala pomemben temelj, na katerem se bo gradila ustrezna kibernetska odpornost družbe.

Članek je bil prvotno objavljen na Telekomovem Tehniku.